نويسنده: دكتر امين گلستاني

پژوهشگر و مشاور حوزه استراتژي فناوري اطلاعات

مقدمه

آمادگي و توانمندي براي مقابله با تهديدات سايبري، همواره از مهمترين دغدغههاي دارندگانِ اطلاعات حساس بوده است. اينكه بتوان سازوكاري مناسب براي اتخاذ تصميمات هوشمند در زمانهاي بحران در دسترس داشت، به عنوان اولين ركن مقابله با تهديدات محسوب ميشود و اين نوع نگرش به تهديدات است كه شيوه مقابله با آن را مشخص ميکند. بر اين اساس، قطعاً ميتوان گفت هرگز يك علم به تنهايي نميتواند همه ابعاد يك بحران را پوشش دهد، هرچند كه تاكنون موضوع امنيت همواره در انحصار يك رشته قرار ميگرفته است، اما امروزه با پيدايش ابزار و فنون مشترك و ميانرشتهاي مانند استراتژي، اين انحصار از بين رفته و لازم است تا اقدامي ميانرشتهاي و با ديدگاهي جامعتر براي ارتقای سطح امنيت اطلاعات طراحي شود تا ابعاد وسيعتري را تحت بررسي و مديريت داشته باشد. به اين منظور، از دو تكنيك هوش مصنوعي استفاده ميشود یعنی، تركيب سيستم خبره استنتاج فازي تصميم با آنتولوژي آسيبپذيريها براي دستیابي به استراتژيهاي تدافعي جهت حفظ امنيت اطلاعات که ميتواند آميختهاي توانمند بين علوم استراتژي، امنيت اطلاعات و هوش مصنوعي ايجاد نمايد. از آنجا كه این روشهاي تدوين استراتژي با توجه به شرايط محيطي و اولويتهاي هر مجموعهاي متنوع متفاوت است، بنابراین در این مقاله، صرفاً تركيبات اساسي مورد نظر به عنوان يك معماري مدل هوشمند ارائه ميشود تا در نهايت بتوان تأثیرات مثبت رويكرد استراتژيك را در ارتقاي سطح امنيت و اعتلاي توانمندي تدافعي با ابزارهاي هوشمند فناوري اطلاعات، به حيطه تحقيق كشاند. به اين منظور، پس از ارائه هرم شناخت براي تدوين استراتژي و حل مسئله، به معرفي معماري مدل استراتژيك امنيت اطلاعات پرداخته شده و صحت كارايي مدل مذكور مورد بررسي قرار گرفته است.

همانطور كه از موضوع مقاله نيز مشخص است، كليه اقدامات و راهكارها بر محور اطلاعات صورت میگیرد، لذا لازم است تا ابتدا به شناسايي سطوح اطلاعاتي پرداخته شود. در يك سطحبندي، ميتوان اطلاعات را در سه سطح استراتژيكي، عملياتي و تاكتيكي دستهبندي نمود و از آنجا كه كلمه اطلاعات بيشتر تابع مضافاليه خود است، ميتوان تقسيمبنديهاي مختلفي از آن را مانند اطلاعات اقتصادي، اطلاعات سياسي، اطلاعات نظامي، اطلاعات اجتماعي و اطلاعات امنيتي را بر اثر اضافه شدن مضافاليههاي مختلف داشته باشيم كه البته با تسامح ميتوان پذيرفت كه انواع ديگر اطلاعات ميتوانند در همين پنج دسته طبقهبندي شوند. براي مثال، اطلاعات نظامي ميتوانند در گروه اطلاعات امنيتي قرار گيرند، هرچند كه در اين تقسيمبندي، حصر از نوع استقرايي است و به هيچوجه عقلايي نیست، اما عمده دستهبنديهاي اطلاعات را ميتوان در آن تبيين نمود. در نتيجه، اين اطلاعات بايد به يك تصميمگيري يا تصميمسازي كمك نمايند. بنابراين در مرحله بعد فرايند، تصميم براي اجراي اقدامات حائز اهميت خواهد بود، لذا لازم است تا جهت برقراري بين اطلاعات و اين فرايند، ناچاراً به بررسي متغيرهاي مؤثر پرداخته شود و هرچقدر در اين بخش دقت بيشتري به عمل آيد، بيشتر ميتوان از اطلاعات موجود استفاده مناسبتري نمود. داشتن نگرش علمي و واقعبينانه از يك سو، ماهيت مسئله را برای تصميمگيرنده روشن میکند و از سوي ديگر، تصور راههاي برخورد را براي او سادهتر مينمايد. بنابراین اگر بتوان در اخذ تصميمات استراتژيك به جاي تصميمگيرندگان عادي يا انساني، از سيستمهاي تصميميار و هوش مصنوعي استفاده نمود، ميتوان به موفقيت دوچندان رسيد.

تصميم در فضاي سايبر

تاريخچه و قدمت موضوع امنيت به چند هزار سال ميرسد، در واقع، امنيت از برقراري ارتباط اطلاعاتي بين فرماندهان در حوزههاي جنگي در زمان سونتزو در پانصد سال قبل از ميلاد مسيح به عنوان اولين ادبيات جنگي استراتژيك تا امروز كه با جديدترين روشهاي استراتژيك همراه است، ادامه يافته و هر بار در طي زمان، با محوريتهاي مختلف ارائه شده است، اما محوري كه همواره در طي اين سالها پايدار بوده است و هر روز نيز بر اهميت آن افزوده شده است، اطلاعات است.

در اين مقاله، اطلاعات به عنوان نقطه كانوني تصميمات و امنيت در نقش محور مطرح است. همانطور كه فرانسيس بيكن در چهارصد سال پيش نوشت، اطلاعات قدرت است، امروزه نيز یکی از مهمترين داراييها، اطلاعات است. همچنين اين موضوع نه تنها در سطح افراد، شركتها، سازمانها بلكه در سطح كشورها هم صدق میکند. لذا ارزش زياد اطلاعات با هيچيك از داراييهاي ديگر قابل قياس نخواهد بود و مسلماً هر آنچه اين ارزش را به خطر اندازد، قطعاً به عنوان يك تهديد جدي شناخته میشود و براي مقابله با آن حداكثر تلاش و انرژي صرف خواهد شد. اين موضوع كه در زمان تهديدات ميبايست به مقابله پرداخت، يك اصل و موضوع بديهي است. اما نگرش، ميزان آمادگي و توانايي در مقابله است كه ميتواند ميان اقدامات مختلف و متنوع، تفكيك قايل شود. برهمين اساس تكنيكهاي مدرن در حوزههاي علمي مختلف و متعدد به ميدان آمدهاند تا بتوانند بهعنوان ابزارهاي توانمندي براي دفع حملات و تهديدات بهكار گرفته شوند. يكي از مهمترين اين علوم، فناوري اطلاعات و ارتباطات ميباشد كه مجموعهاي جامع از تكنيكهاي فرامدرن است، حال اينكه فناوري اطلاعات در چند سال اخير با علوم استراتژي نيز آميخته شده است و اين همافزايي[۱] ميتواند به ايجاد ابزارهاي بسيار توانمند امنيتي منجر گردد. فضاي سايبري از سوي برخي از كارشناسان به عنوان تأثیر فضا و جامعهاي است كه توسط رايانهها، اطلاعات و ابزارهاي الكترونيكي، شبكههاي ديجيتالي يا كاربران آن شكل ميگيرد [۱]. در همايشي كه در سال ۲۰۱۰ از سوي مؤسسه بينالمللي CACI و مؤسسه مطالعاتي نيروي دريايي ايالات متحده با عنوان “تهديدهاي سايبري امنيت ملي و مقابله با چالشهاي پيش روي زنجيره عرضه جهاني” برگزار شد، تهديدهاي سايبري به صورت وقايعي تعريف شد كه به صورت طبيعي يا توسط انسان به صورت عمدي يا غيرعمدي بر فضاي مجاي تأثیرگذار باشد يا حوادثي كه از طريق فضاي مجازي عمل كند يا به نحوي به آن مرتبط باشد [۲]. در اين بين ميتوان پديدههايي مانند جنگ سايبري، حمله سايبري، تروريسم سايبري، جرائم سايبري، جاسوسي سايبري و آشفتگي سايبري را در گروه مهمترين دستههاي تهديدات سايبر نام برد. در همين راستا، از مهمترين ويژگيهاي تهديدات در فضاي سايبر ميتوان موارد زير را بر شمرد:

- تعدد بازيگران در فضاي سايبر

- هزينه كم ورود، صرف زمان كم و سرعت اقدام بالا

- ناشناس ماندن بازيگران و مشكل در ردگيري آنها

- تأثیرگذاري شگرف و اساسي

- كمرنگ شدن ابعاد مكان و زمان

- ايجاد ساختارهاي پيچيده در فضاي سايبر

- قوانين ناكافي براي مقابله با جرائم سايبر

تهديدات سايبري از ماهيتي متنوع، گسترده و منحصربهفرد برخوردارند، متنوع از اين نظر كه اين تهديدات كليه حوزههاي زندگي بشر را تحت تأثیر قراردادهاند و در نتيجه، احساس عدم امنيت در فضاي سايبري بسيار بالا رفته است، گستردگي نيز از آنرو كه نهتنها افراد عادي بلكه دستگاههاي دولتي و خصوصي نيز درگير اين تهديدات هستند و در نهايت، به دليل همين تنوع و گستردگي، همواره بايد منتظر تهديدات منحصر بهفردي باشيم كه شايد نمونه آن به سختي ديده میشود. در اين راستا، استراتژي به كمك علوم فناوري اطلاعات آمده است تا در جهت كاهش خسارات وارده احتمالي يا دفع تهديدات مؤثر واقع شود و حداقلهايي را براي اتخاذ تصميمات درست مهيا سازد تا با رفع تهديدها، امنيت برقرار شود. بريبوزان امنيت را “رهايي از تهديد و توانايي جوامع براي حفظ هويت مستقل و يكپارچگي كاركرد در مقابل نيروي تغيير دهنده” دانسته است [۳]. امنيت سايبري، بطور كلي به عنوان حفاظت از زيرساختهاي اطلاعاتي مهم و فرايندها و محتواي آن ميباشد [۴].

اتخاذ تصميمات مناسب معمولاً از شناخت معضل يا مسئله آغاز ميشود، لذا تصميمگيرنده، ملزم به شناخت آنچه روي داده، خواهد بود. به طور طبيعي و با وجود مشكلات و پديدههاي نوظهور و متنوع، نميتوان از تصميمگيرنده انتظار داشت كه تمامي زوايا و زمينههاي پديدهها را بشناسد. بنابراين در مرحله شناخت، تصميمگيرنده نيازمند اطلاعاتي از پديده موجود است تا بتواند تصويري روشن از آن به دست آورد. در اين مرحله ميتوان از تكنيك آنتولوژي يا دادهكاويهاي سريع و هوشمند بهره برد. در مرحله بعدي، به تحليل شرايط و مسئله ميرسيم كه چنانچه اين مرحله با دقت انجام شود، ميتوانيم در اتخاذ تصميمات مناسب بهترين عملكرد را داشته باشيم. با توجه به موضوعيت اطلاعات و تصميمگيري ميتوان چنين گفت كه اطلاعات استراتژيك در بالاترين سطح اطلاعات قرار دارد و سطوح ديگر آن، در حوزهها و قلمروهاي محدودتري مؤثر هستند. همانطور که ميدانيم واژه استراتژي اولين بار در يونان باستان به طبقه يا فرد خاصي كه در مسئوليت تصميمگيري براي جمع ديگر قرار داشته است، اطلاق ميشده و اين واژه عمدتاً از حوزه نظامي و امنيتي ايجاد شده است. بنابراين ورود مجدد اين واژه به حوزه امنيت با استفاده از ابزارهاي فناورانه خيلي دور از ذهن و بعيد نیست. بيشك هدف اصلي حوزه استراتژي اين است که امكان اخذ تصميمات درست از طريق اطلاعات مناسب در زمان مشخص را ميسر سازد و اگر مزايايي مانند برتري اطلاعاتي در اين ميان مطرح باشد، ميتوان به كسب مزاياي رقابتي استراتژيك، خلق سناريوهاي خبره و قطعاً بصيرت پيشبيني مخاطرات نيز دست يافت.

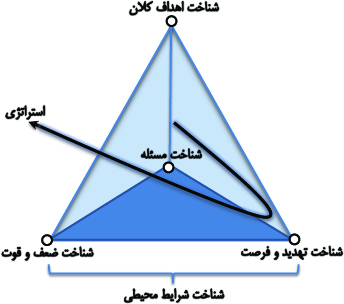

شناسايي نقاط ضعف و قوت مستتر در يك پديده را ميتوان مهمترين فاكتور احصاي يك استراتژي دانست، زیرا اگر اين موضوع به درستي مشخص نشود، كلاً استراتژي بيمعنايي به دست خواهد آمد. بر این اساس، هرم شناخت را میتوان به عنوان اولين ركن انجام اين اقدامات معرفي کرد (شکل شماره ۱).

شكل ۱٫ هرم شناخت

در تصوير هرمي شكل شماره (۱) چهار نقطه كانوني وجود دارد كه هر يك مبين اقدامي در جهت به دست آمدن استراتژي است. شرايط محيطي در قاعده اين هرم، نشان از شناخت محيط داخل و خارج را دارد. در حقيقت، با شناخت تهديد و فرصتها به عنوان عوامل خارجي، در حال شناسايي محيط خارجي و محيط پيراموني هستيم و با شناسايي ضعفها و قوتها به عنوان عوامل داخلي، شناخت محيط داخلي ميسر ميشود [۵]. رعايت كليه رئوس اين هرم، بدون توجه به اهداف كلان تعيين شده از كارايي مناسب برخوردار نخواهند بود، بنابراين در هر گام بايد با داشتن سه ديدگاه حركت نمود: الف) نگرش داخلي، ب) نگرش خارجي، ج) نگرش هدفگرا.

در واقع، يك استراتژي وقتي عملياتي و كاربردي خواهد بود كه اين سه نگرش با هم وجود داشته باشد. البته برخي داشتن نگاه به گذشته را نيز به اين ديدگاهها اضافه ميكنند كه در اينجا در قالب تجربيات گذشته و به عنوان پيشفرضي براي احصاي قوتها يا ضعفها ديده شده است. بر اين اساس، يكي از مهمترين قوتها ميتواند اين باشد كه از تجربيات گذشته عبرت گرفتهايم و آنها را امروزه مد نظر قرار ميدهيم يا با داشتن تجربه گذشته، بدانيم كه ضعفي هنوز در سيستم پابرجاست و با اين استدلال، افزودن نگرش گذشتهگرا بهعنوان يك نگرش مستقل، معنايي ندارد.

رويكرد پيشنهادي

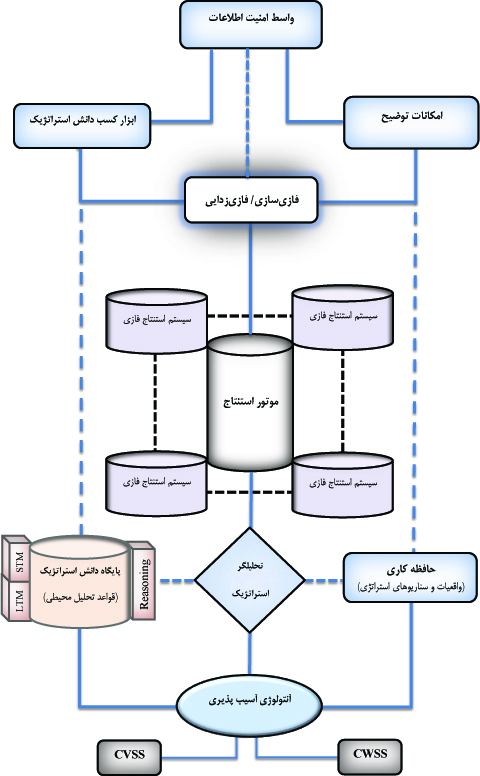

براي اينكه فرايندهاي تصميمگيري با توجه ديدگاه استراتژي با حداكثر سرعت و دقت انجام پذيرد، لازم است تا تأثیرات نيروي انساني از بخشهاي زيادي از اين فرايند حذف شود و سيستمهاي خبره به عنوان ابزار و عامل هوشمند جايگزين شود. در اين نوع سيستمها معمولاً پايگاه دانش دايناميك و موتورهاي جستجوگر حساس به ورودي خاص وجود دارد كه ضمن تحليل نسبتهاي شیء[۲] و شاخص[۳] ميتوانند بينشهاي خود نسبت به موضوع مورد تحليل را نيز ارائه کنند و همين امر موجب تمايز آن از ساير سيستمها ميشود. اين مدل نشاندهندة معماري مورد نياز براي تحليل شرايط از طريق دانش مرتبط است و قواعد پايه را در سيستمهاي خبره رعايت ميكند.

عبارات [۴]LTM در مدل به معناي حافظه بلندمدت و دانشهای مرتبط با حل مسئله است، لذا همان حافظهای است که در تصمیمگیری از آن استفاده میشود و حاوی تولیدات است، یعنی نشان ميدهد كه هر وضعیتی منجر به چه عملی خواهند شد و مقصود ازSTM [5] حافظه کوتاهمدت، حافظهای است برای جمعآوری اطلاعات از محیط پردازش و در همين راستا بخش استدلال مجموعه روشهای استفاده از دانش را در خود جاي داده است. به اين منظور، الگوريتم ماركوف و رته با ساختار كنترلي و پوسته مشخص ميتوانند جريان توليد را بسيار تسهيل نمايند [۶].

در مدل ارائه شده، ماژول امكانات توضيح، براي اعتباربخشي به پاسخها شامل توضيح چگونگي و چرايي، طراحي شدهاست. در واقع، نحوة رسيدن به يك پاسخ و چرايي دستيابي به اين پاسخ را بهعنوان محتوي درخود دارد.

بنابراين در اين معماري، فرايندهاي تصميمگيري به همراه فرايندهاي تحليل پاسخ به صورت پيوسته صورت ميپذيرد تا درصد اطمينانپذيري خروجيهاي ارائه شده افزايش يابد. تفاوت عمدهاي كه اين مدل با ساير سامانهها دارد اين است كه اين مدل ميتواند بر اساس دانش نتيجهگيري نمايد، در صورتي كه اغلب سامانهها بر دادهها متمركز هستند و نتايج آنها به عنوان خروجي قابل فهم نیستند. از سوی دیگر، سيستمهاي خبره استنتاج فازي به كار رفته در مدل ميتوانند در يك فرايند تصميمگيري از انواع دادههاي عددي، نمادي و مقايسهاي استفاده نمايند، لذا استفاده از روشهاي ابتكاري [۶]به جاي الگوريتمهاي استاتيك در اين سيستمها ميسر ميشود. به این ترتيب، فرايند نتيجهگيري بر روشهاي استقرايي و قياسي پايهگذاري میشود و اين امكان را به وجود ميآورد كه نتيجهگيريهاي تحليلي و حتي تشريحي به دست آيند. در نهايت، مجموع اين نتايج موجب ميشود كه انتخاب سيستمهاي خبره براي شرايط عدم اطمينان يا محيطهاي چندوجهي، مناسبترين گزينه باشد.

شكل ۲٫ معماري مدل استراتژي هوشمند امنيت اطلاعات

سيستمهاي فازي، مفاهيم نظرية مجموعه فازي و منطق فازي را با يكديگر تلفيق و چارچوبي براي ارائه دانش زباني همراه با عدم قطعيت فراهم ميكنند [۷]. براي فازيسازي ميتوان از توابع گاوسي و براي استنتاج فازي از روش ممداني استفاده نمود كه بر اين اساس، متغيرهاي ورودي از طريق واحد فازيسازي به اعداد فازي تبديل ميشوند و با در نظر گرفتن پارامترهاي انحراف استاندارد و ميانه، نمودار در تابع گوسي به فازيسازي متغير، دست خواهيم يافت. علت انتخاب اين نوع تابع، نزديكتر بودن ساختار آن، به ماهيت غيرخطي متغيرهاي ورودي و خروجي است، زیرا با استفاده از اين نوع تابع، مقدار خطاي كمتري نسبت به استفاده از انواع مثلثي و ذوزنقهاي حاصل ميشود.

براي تكميل سيستمهاي استنتاج فازي شكل شماره (۲)، لازم است كه قواعد فازي كه در محور اصلي سيستم فازي هستند، به درستي و با توجه به هرم شناخت شكل شماره (۱) تعريف شوند تا دادههاي ورودي سيستم استنتاج فازي از طريق اين قواعد به دادههاي خروجي تبديل شوند. اين سيستمهاي استنتاج فازي ميتوانند به صورت تركيبي از چند سيستم ديگر باشند، لذا با توجه به شرايط قلمرو، ميتوان چند سيستم استنتاج فازي را در اين مرحله باهم و در يك پوسته مشترك تركيب نمود. در اين حالت، مزاياي حاصل از سيستم بایاس استنتاجی را نيز خواهيم داشت. در نهايت، از آنجا كه ارزش خروجيهاي به دست آمده، به شكل فازي هستند، ميبايست مراحل فازيزدايي را با روش گرانيگاه (مركز ثقل) انجام داد تا تجزيه و تحليل اعداد فازي به اعداد معمولي ميسر شود.

تركيب سيستم خبره استنتاج فازي تصميم و آنتولوژي آسيبپذيري براي دستیابي به استراتژيهاي تدافعي با هدف حفظ و ارتقاي امنيت اطلاعات ميتواند آميختهاي قوي بين علوم استراتژي، امنيت اطلاعات و هوش مصنوعي ايجاد نمايد تا جایيكه با تشكيل درختهاي تصميم، امكان پيشبيني نيز مهيا شود. درختهاي برگشت (رگرسیون)، دستهبندي و [۷]CARTاز مهمترين انواع درختهايي است كه ميتوانند در اين روش به كار آيند. لذا بنا به قلمرو اقدام ميتوان از مدلهاي پيشرفتهتر درختها نيز بهره برد. براي مثال، نسخه پیچیدهتر درختان رگراسیون، درختان مدل هستند که عمل رگراسیون را با داشتن مدل خطی در گرههای داخلی یا پایانی نشان میدهند و در هر گره، توابع رگراسیون خطی دارند. بعد از اینکه درخت رگراسیون کامل ساخته شد، عمل رگراسیون خطی به نمونههایی که به این گره رسیدهاند اعمال میشود و فقط از یک زیرمجموعه از صفات (صفاتی که در زیردرخت دیده خواهند شد) برای این کار استفاده میشوند. به دلیل استفاده از زیرمجموعهای از صفات در هر گره، سربار عمل رگرسیون خطی زیاد نخواهد شد، اما در حالت کلی، درختان تصمیم یک ترکیب فصلی از ترکیبات عطفی قیود روی مقادیر صفات نمونهها را بازنمایی میکنند. هر مسیر از ریشة درخت به یک برگ، متناظر با ترکیب عطفی صفات تست موجود در آن مسیر است و خود درخت نیز با ترکیب فصلی همه این ترکیبات عطفی، متناظر ميباشد.

جهت بهبود عملكرد آنتولوژي آسيبپذيري، آن را با سيستمهاي رتبهبندي آسيبپذيري متداول يا [۸]CVSS و همچنين سيستمهاي رتبهبندي ضعفهاي عمومي يا CWSS [9]مرتبط ميکنیم تا آنتولوژي بتواند از كليه آسيبپذيري و ضعفهاي ايندكسشده از طريق موتور جستجوگر استفاده کند، زیرا در نظر گرفتن سنجه و معيارهاي موقت و محيطي CVSS صرفاً ميتواند به ارزيابي آسيبپذيريهاي مستقل بپردازد، در حالي كه سنجههاي وابسته در اين روش محاسباتي از قلم ميافتند. لذا ساير ضعفها نيز ميبايست شناسايي شوند و با برچسبگذاري بهعنوان آسيبپذيري احتمالي در سيستم رتبهبندي مورد محاسبه قرار گيرند. در اين خصوص همه پايگاههاي داده كه شامل اطلاعات مربوط به ضعفها يا پايگاههاي داده مربوط به آسيبپذيريها هستند نيز ميبايست وارد آنتولوژي شوند تا بتوان ابعاد گستردهتري را در ارزيابيها پوشش داد.

دانش استراتژيسازي شامل ارزيابي عوامل تأثیرگذار، تعيين مجموعه گزينههاي ممكن، ارزيابي گزينهها و انتخاب مجموعه استراتژيهاي مناسب در قالب پايگاه دانش اين سيستمها فرموله شده است. با وجود آنكه تجربه دقيقاً مشابه و سيستم تكمنظورهاي براي فرمولهكردن استراتژي امنيت اطلاعات كمتر يافت ميشود، اما از تجربيات مشابه در فرموله نمودن ساير استراتژيها براي طراحي اين مدل استفاده شده است. در زمينه انتخاب، ارزيابي، فرمولكردن و به طور كلي ايجاد استراتژي، سابقه استفاده از سيستمهاي خبره، محدود و مربوط به سالهاي اخير است كه از آن جمله ميتوان به سيستم [۱۰]COMASS اشاره كرد كه درحقيقت يك سيستم خبره بهمنظور ايجاد استراتژي توليد است و بهعنوان يك واسطه يا ابزار انتقال، براي كشف دانش استراتژيسازي بهكار ميرود. براي پيادهسازي چنين مدلي ميتوان از ابزارهاي مختلفي مانند VP-Expert استفاده كرد. اين ابزارها معمولا براي بررسي و ارزيابي كاركرد مدلها به صورت پايلوت بكار گرفته ميشوند.

بررسي صحت مدل

طبيعتاً تبديل هر مدلي به يك برنامه نرمافزاري با خطاهاي اجتنابپذيري مواجه است. لذا اگر اين خطاها در محدوده قابل قبولي باشد، مدل معتبر است و در غير اينصورت ميبايست نسبت به اصلاح مدل اقدام نمود. براي آزمون اين مدل، از روش تحليل رفتار خروجيها استفاده شده است. در اين روش، اندازه دو متغير ورودي، ثابت در نظر گرفته شده است، سپس اندازه دو متغير ديگر افزايش يا كاهش داده ميشود و بهازاي افزايش يا كاهش در وروديها، اندازه هر خروجي توسط سيستم خبره محاسبه ميشود كه از كنار هم قراردادن اين اندازهها، رفتاري براي هر خروجي شكل ميگيرد. سپس رفتار به دست آمده مورد تجزيه و تحليل قرار گرفت و درصورتي كه اين رفتار بهازاي وروديها، بر اساس ادبيات تحقيق يا نظرات افراد خبره مورد تأييد قرار گيرد، اعتبار كل سيستم خبره تأييد ميشود، در غير اينصورت سيستم خبره بايد اصلاح شود. ضمن اينكه خروجيهاي هر تركيب، با استفاده از نرمافزار قابل محاسبه میباشند. دراين تحقيق، خروجيها علاوه بر محقق، توسط افراد خبره نيز با ادبيات تحقيق مقايسه شد و مورد تجزيه و تحليل قرار گرفت كه در نهايت، تحليلهاي حاصله، صحت خروجيها را تأييد مينمايد.

نتيجهگيري

توسعه و ورود علوم استراتژي در ساير رشتههاي تخصصي، موجب شده است تا فرايندهاي فني و تخصصي با ديدگاه وسيع استراتژيك توأم باشند و از حالت تك بعدي به سطوح چندوجهي تغيير وضعيت پيدا كنند. اهميت وسعت ديد در طرحهاي حساس مانند امنيت اطلاعات، بسيار مشخص و محرز ميباشد و موجب ميگردد تا نقاط مبهم و كورِ موجود در فرايند تصميمگيري روشن شود. لذا در اين مقاله سعي شد تا جهت اتخاذ تصميمات هوشمندانه در مقابل تهديدات سايبر با استفاده از ابزارهاي هوش مصنوعي از قبيل آنتولوژي و سيستمهاي خبره با ديدگاه استراتژيك، نمايي براي حل مسئله و تدوين استراتژي، همچنين مدلي براي معماري موضوع ارائه شود تا از اين طريق اهداف تعيين شده در مقابله با تهديدات سايبر محقق شوند. لذا پس از انجام تستهاي نرمافزاري ميتوان مدل را منطبق با هدف تعيين شده دانست و مشخص نمود كه با تركيب ديدگاه استراتژيك و علوم فناوري اطلاعات ميتوان به مدل و روشهايي نوين و پايداري در حوزه امنيت اطلاعات دست يافت و تهديدات به وجود آمده را با رويكرد استراتژي بهتر پوشش داد. بنابراين رويكرد استراتژيك با ابزارهاي هوشمندانه مانند آنتولوژي و سيستمهاي خبره در ارتقای سطح امنيت اطلاعات و اعتلاي توان تدافعي، تأثیرات مثبت خواهد گذاشت و چنانچه اين معماري به صورت كامل و با اطلاعات مرتبط پيادهسازي شود، تأثیرات خطاهاي انساني، به حداقل ممكن كاهش پيدا خواهد كرد.

منابع

- Allen M, Helferich O. (1990), “Putting Expert Systems to work in Logistics”. Logistic Management, Oak Book, CA.

- CACI International Inc. and U.S Naval Institute, (July, 2010), “Cyber Threats to National Security, Symposium One: Countering Challenges to the Global Supply Chain”.

- Buzan, Barry, (1991), “New Pattern of Global Security in the first-twenty Century”, International Affairs.

- Theohary, Catherine A. & Rollins, Johan, (2011), “Cyber Security: Current Legislation, Executive Branch Initiative, and Options for Congress”, Congressional Research Service.

- Boggess W, Van Blokland P, Moss S. FinARS. (1989), “A financial analysis review expert system, Agricultural Systems”.

- Betts, Richard, (Fall 2000), “Is strategy illusion?” The Journal of International Security, MIT-Press, Vol 25, No2.

- Mckeown, Patrick, (2002), “Information Technology and Networked Economy”, Thomson Course Technology.

- Srinivasan V, Ruparel B, (1990), “CGX: an expert support system for credit granting”, European Journal of Operational Research.

- Tham, Donald and M.KM, (Oct, 2002), “Towards Strategic intelligence with ontology based enterprise modeling and ABC”, Iber Conference, Las Vegas, Nr.

پينوشتها

[۱] Synergy

[۲] Object

[۳] Attribute

[۴] Long Term Memory

[۵] Short Term Memory

[۶] Heuristic

[۷] Classification And Regression Tree

[۸] Common vulnerability Scoring System

[۹] Common Weakness Scoring System

[۱۰] Collaborative Manufacturing Strategy System